arm

python零基础教程

windows

分治法

夺旗赛

bootstrap

云idea

SAP ABAP

F469

pxc集群

扩散模型

rpc

监控

前后端分离项目

美食论坛系统

html静态网页制作

ThingsBoard

rockchip

微机原理

paas

风险

2024/5/7 23:15:18小型企业网络安全指南

许多小型企业刚刚起步,没有大公司所拥有的相同资源来保护其数据。他们不仅可能没有资金来支持多样化的安全计划,而且也可能没有人力或时间。

网络犯罪分子知道小型企业缺乏这些资源,并利用这些资源来谋取利益。遭受网络攻击后,小…

人工智能和网络安全:坏与好

人工智能似乎可以并且已经被用来帮助网络犯罪和网络攻击的各个方面。

人工智能可以用来令人信服地模仿真人的声音。人工智能工具可以帮助诈骗者制作更好、语法正确的网络钓鱼消息(而糟糕的语法往往会暴露出漏洞),并将其翻译成多种语言&…

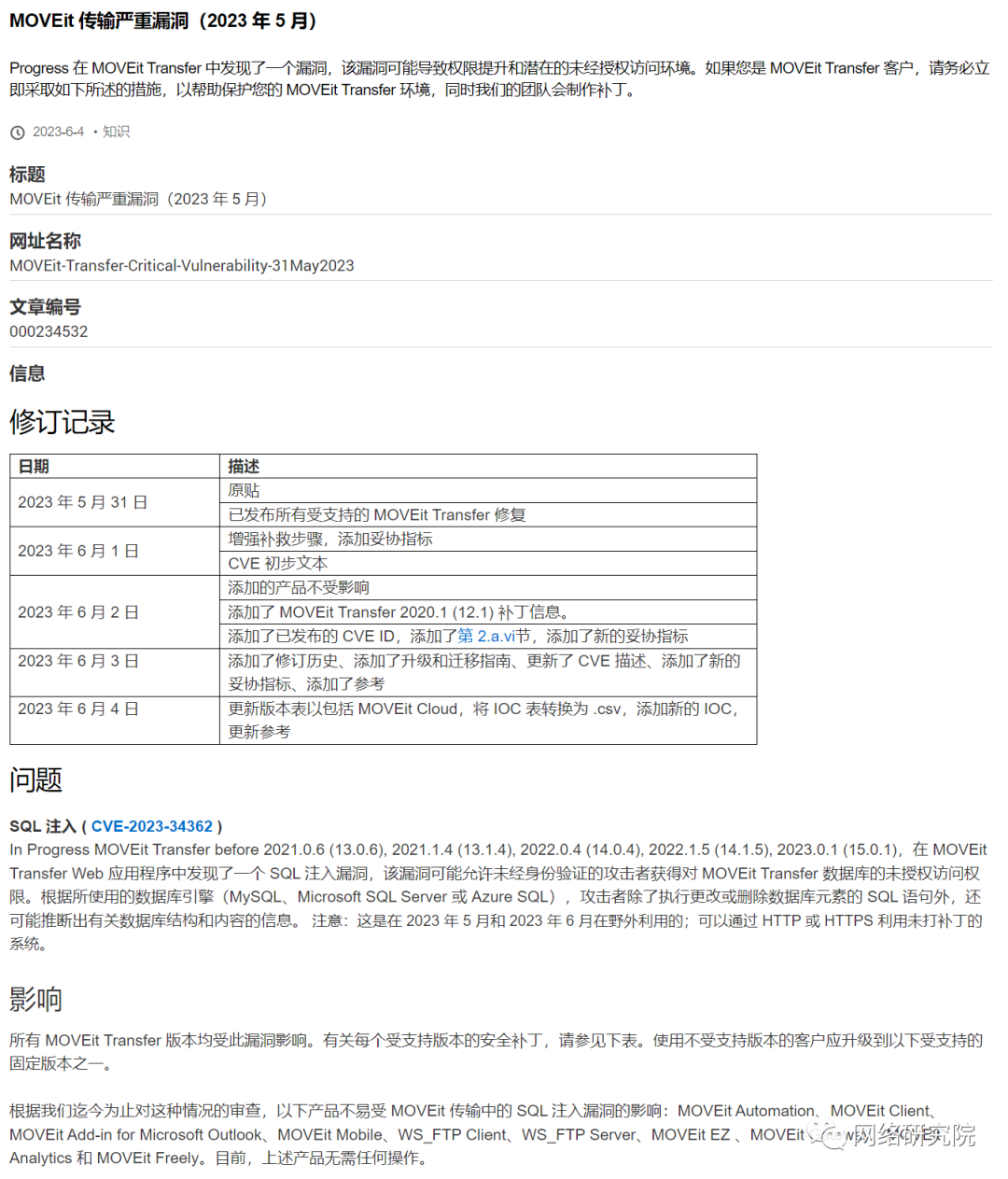

MOVEit Transfer 漏洞似乎被广泛利用

Progress Software 已在其文件传输软件 MOVEit Transfer 中发现一个漏洞,该漏洞可能导致权限提升和潜在的未经授权访问环境,该公司在一份安全公告中表示。

在 MOVEit Transfer Web 应用程序中发现了一个 SQL 注入漏洞,可能允许未经身份验证…

生成式人工智能:网络攻击者手中的破坏性力量

2022 年底,公开可用的生成式人工智能工具的推出使我们进入了人类历史上最大的技术革命之一。

一些人声称它的影响与互联网、手机、智能手机和社交媒体的引入一样大,甚至更大。这些新的生成式人工智能技术的采用和发展速度是我们以前从未见过的。

虽然这…

造船厂事故/风险(背景+官方统计数据)

造船厂事故/风险(背景官方统计数据) 船厂工地常见事故船厂事故:发人深省的伤害统计船厂工地常见的风险有哪些? 造船业是周期性的、资本密集型的行业。更严格的环境法规于2020年初生效,引发了对抑制船舶废气硫排放技术的需求。与此同时&#…

Azure API 管理缺陷突出了 API 开发中的服务器端请求伪造风险

微软最近修补了其 Azure API 管理服务中的三个漏洞,其中两个漏洞启用了服务器端请求伪造 (SSRF) 攻击,这些攻击可能允许黑客访问内部 Azure 资产。

概念验证漏洞用于突出开发人员在尝试为自己的 API 和服务实施基于黑名单的限制时可能犯的常见错误。

W…

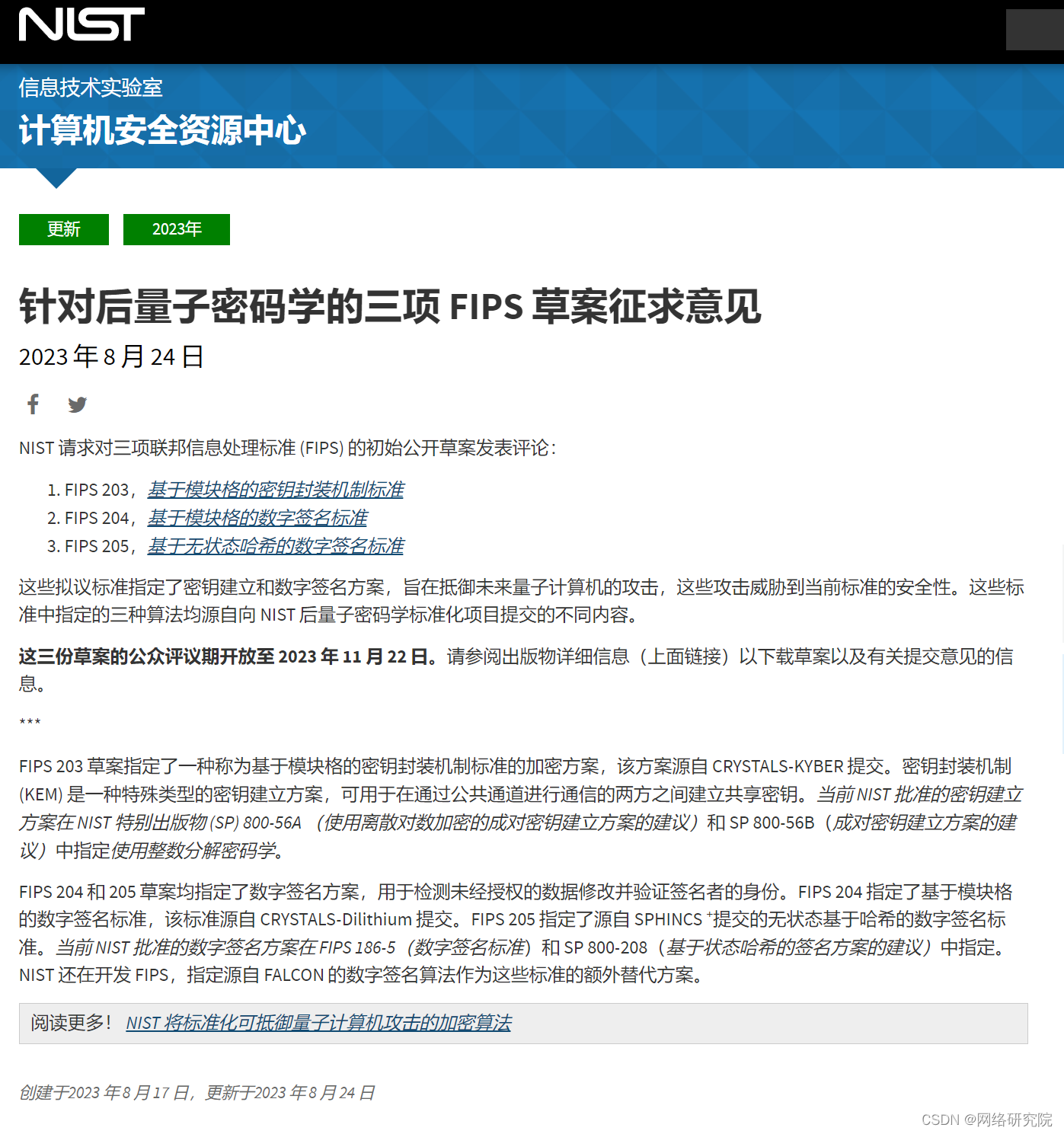

量子风险现在是真实存在的:如何应对不断变化的数据收集威胁

在数据安全至关重要的时代,清楚地提醒人们不断变化的威胁形势。黑客正在渗透路由器以及联网设备,以获得对国家网络的不可检测的后门访问权限。

这一事件凸显了数字基础设施中的漏洞,特别是数据在未知且通常是敌对的网络上传输时所面临的风险…

质量小议20 -- 极端斯坦

平均斯坦:当你的样本量足够大时,任何个例都不会对整体产生重大影响。 极端斯坦:个体能够轻易地以不成比例的方式影响整体,黑天鹅。 在平均斯坦,我们受到集体事件、常规事件、已知事件和已预测到的事件的统治。 …

美国陆军希望大数据技术能够帮助保护其云安全

随着陆军采用更大型的云服务,一位高级官员警告说,一些在私营部门有效的快速软件开发技巧和简单解决方案(例如开放代码库)如果没有额外的安全性,将无法为军队工作。

我们知道现代软件开发确实依赖于第三方库ÿ…

减轻关键基础设施网络安全风险的 3 种方法

物理安全和网络安全之间存在相当大的重叠,特别是在保护关键基础设施方面。防止基础设施被篡改需要在物理安全方面进行大量投资,但任何连接到互联网的设备都代表着更广泛网络的潜在攻击点。

缺乏足够保护的设备可能会给这些对手在网络中提供立足点&#…

跨 OT 部门管理来自新兴技术的网络风险挑战

本文首发微信公众号网络研究院,关注获取更多。

随着 AI 和自动化工具被引入企业,解决这些新技术(包括 OT 环境中的生成 AI)带来的网络风险需要一种综合方法。

这些新兴技术进步可以在 OT(运营技术)基础设…

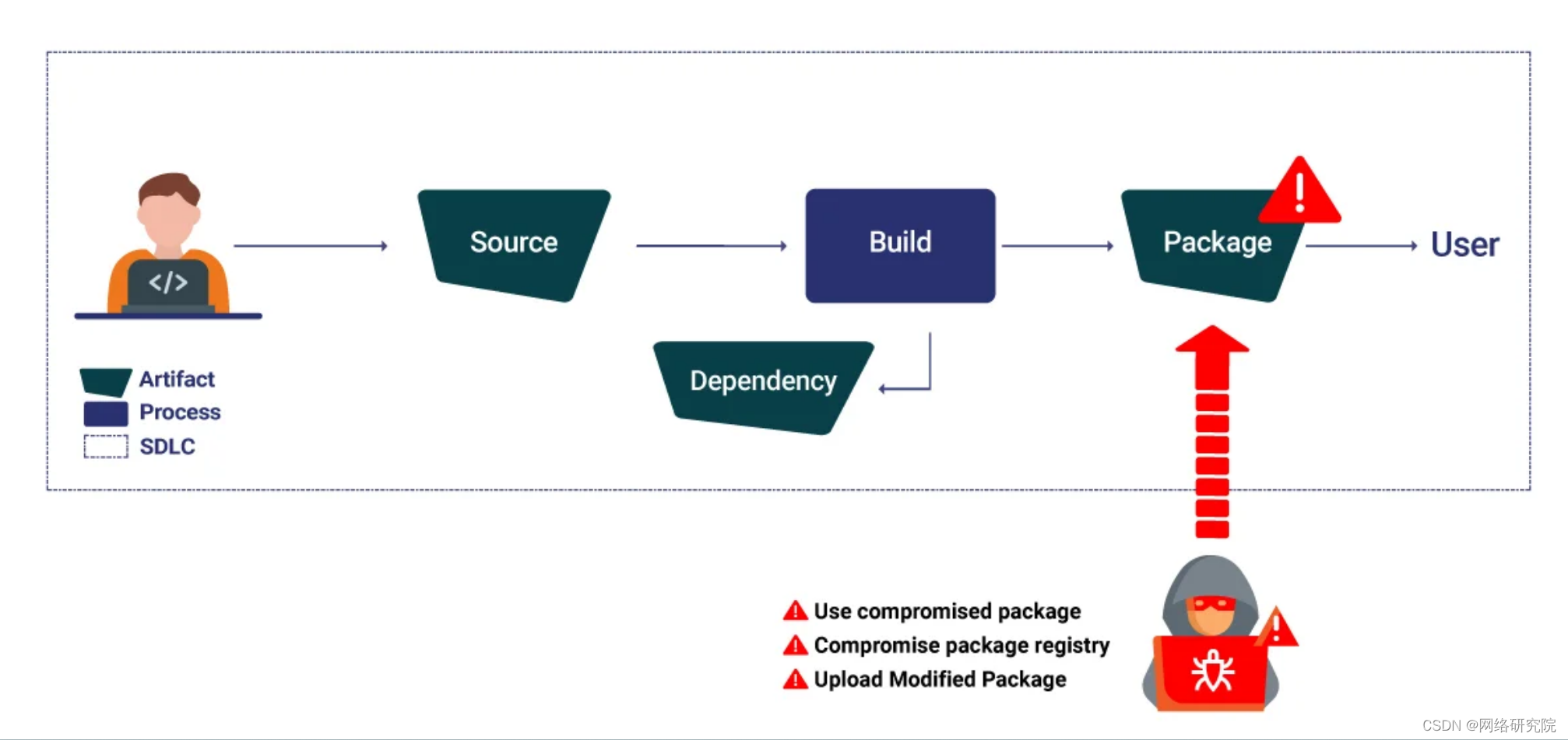

封装阶段的软件供应链安全威胁

随着软件开发沿着软件供应链生命周期进行,软件包阶段成为一个关键节点,将源代码转换为准备分发的可执行工件。然而,这个关键阶段也无法避免漏洞,使其成为恶意行为者寻求破坏软件完整性和安全性的主要目标。这篇博文深入研究了此阶…

生物识别访问面临风险

安全公司 Blackwing Intelligence 发现了多个允许您绕过Windows Hello 身份验证的漏洞。

戴尔 Inspiron 灵越 15、联想 ThinkPad T14 和 Microsoft Surface Pro X笔记本电脑上会出现这种情况,原因是设备中集成了来自Goodix、Synaptics 和 ELAN的指纹传感器。

所有…

您对互联网有多“上瘾”?

萨里大学的科学家决定检查现代用户的网络成瘾程度。他们的一篇文章最近发表在 《旅行与旅游营销杂志》上 ,其中包含对受此问题困扰的年轻人(而不仅仅是年轻人)的研究和分类结果。

796名不同年龄段的人参加了实验。科学家们仔细监测了他们的行…

如何保护电动汽车充电站免受网络攻击

根据国际能源署 (IEA) 的一份报告,如今,全球销售的汽车中约有七分之一是电动汽车。虽然这对环境来说是个好消息——有可能使占总碳排放量16% 的道路交通脱碳——但这也带来了针对电动汽车充电站的网络攻击日益严重的威胁。

电动汽车充电站、数据流网络和…

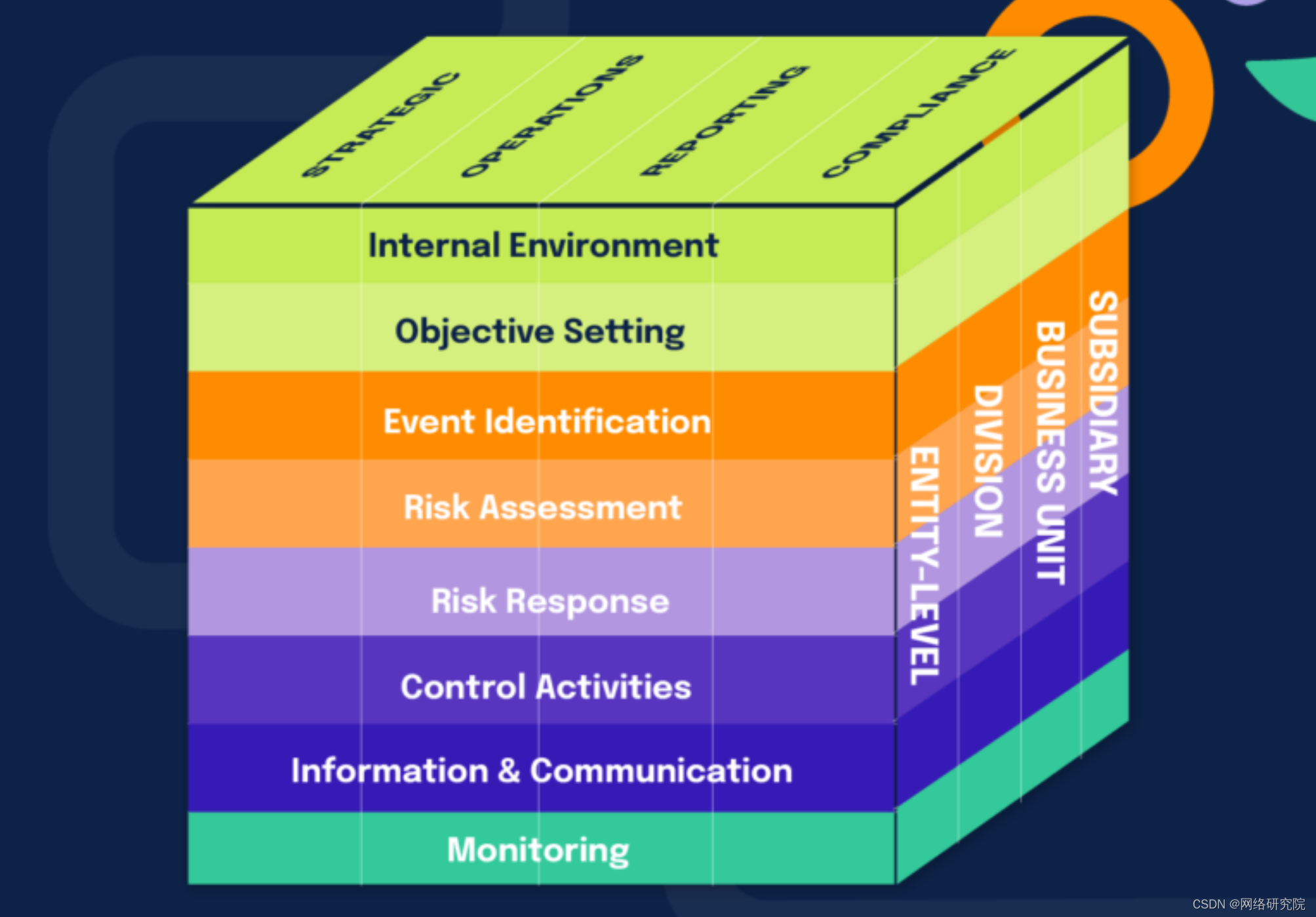

企业风险管理策略终极指南

企业风险管理不一定是可怕的。企业风险管理是一个模糊且难以定义的主题领域。它涵盖了企业的多种风险和程序,与传统的风险管理有很大不同。

那么,企业风险管理到底是什么?在本文中,我们将确定它是什么,提出两种常见的…

联网汽车系统中黑客威胁的现实

随着无线更新和增强的数据连接等复杂技术的集成,汽车不再只是交通方式,而且是个人和运营数据的中心。这种转变带来了独特的网络安全挑战,从黑客攻击和数据盗窃到潜在系统漏洞造成的安全隐患。

联网汽车的兴起如何改变了汽车网络安全的格局&a…

1)合同/案件/法务/合规/风险 开篇

作为团队中的一员,必须服务于核心业务。从2007年起,团队就专注于这个方向,在这持续的岁月里,一直坚持着既定的业务方向前行.....持续不断的更新产品体系与技术体系,不断为服务的企业注入新管理方案,并使用实…